El único backup inútil es el que nunca hacemos.

Por Ariel Torres, publicado por La Nación - Tecnología.

Los ciberataques que secuestran archivos pueden contrarrestarse con copias de respaldo en disco externos; pero hecha la ley, hecha la trampa.

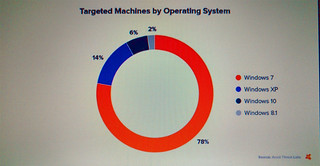

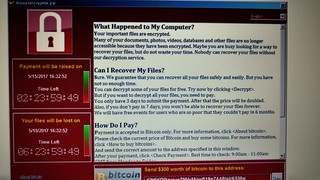

Otro mes, otro ransomware. Previsible, hay que decirlo, por mucho que, en ocasión del WannaCry, me hayan calificado de paranoico (por enésima vez) cuando anticipé que lo peor estaba por venir.

La seguridad de nuestros datos ha sido un juego del gato y el ratón desde siempre, desde que empezamos a disponer de computadoras de propósito general en nuestros hogares y oficinas. Hubo una época en la que había que cuidarse de no meter cualquier diskette en la PC. Después llegó Internet y sus links y adjuntos infectados. Uno debe ser cauteloso con los pendrives y, por si esto no fuera bastante, con las apps non sanctas. Todo cambia, ya se sabe, y más con estas tecnologías.

Ahora bien, ¿qué se ha mantenido inmutable durante estos 30 años de computación personal (y desde mucho antes, en rigor)? Exacto, el backup. Una copia de respaldo de esos archivos que no queremos perder (que, eventualmente, no debemos perder) es algo tan elemental como que un buque tenga botes salvavidas. Cierto, los barcos zarpan y llegan a buen puerto todo el tiempo, pero en un naufragio nadie aceptará como excusa para la falta de botes el hecho de que los hundimientos son excepcionales.

Con el backup ocurre lo mismo. Cada tanto le damos clic a algo que no debíamos, nos olvidamos de actualizar el sistema operativo, el disco duro falla de forma catastrófica o nos arrebatan el celular. En tales casos, el bote salvavidas que nos va a permitir volver a la civilización digital con unas pocas magulladuras es una copia de respaldo de nuestros archivos (típicamente, textos, imágenes, videos, planillas de cálculo, planos, cualquier cosa que no podemos ir a comprar en una tienda o bajar de Internet).

Hay un solo backup que no sirve: el que nos olvidamos de hacer.

Sin embargo, los ciberataques que encriptan parte o todo el contenido del disco duro, llamados ransomware, han dado una vuelta de tuerca a la forma en que producimos y mantenemos nuestras copias de respaldo. La razón es prístina. Para tener un backup regularmente actualizado hay que automatizar el proceso. Un programa gratis como

SyncBack Free resuelve fácilmente esto en una computadora con Windows; hay aplicaciones de este tipo para todos los sistemas operativos (que, por su parte, vienen con un accesorio para este fin), y con más o menos opciones. En SyncBack se crea un perfil para el trabajo de backup y se lo puede programar para que se ejecute de forma automática; por ejemplo, todos los días a las 3 de la mañana. De hecho, unas pocas líneas en un archivo de ejecución por lotes podría resolver la cuestión; luego, es sólo cuestión de agregarlo a las Tareas Programadas de Windows (o equivalente en los otros sistemas).

Las aplicaciones para administrar discos en la nube -Dropbox, Google Drive y OneDrive, de Microsoft, entre otros- también actualizarán sus contenidos cuando cambien en nuestra computadora. No hay que hacer nada y si ocurre un accidente allí estarán nuestros archivos. Mejor imposible. Hasta que aparecieron los ransomware. Puesto que al cifrar los ficheros en nuestra máquina éstos aparecen como cambiados, la aplicación pisará los archivos que todavía tenemos a salvo en la nube con los encriptados. Lo mismo hará, ciegamente, el programa de backup que se ejecuta automáticamente (todos los días, a las 3 de la mañana).

Dicho más simple: esos mecanismos bien aceitados que creaban todos los días copias de respaldo para nosotros son los mismos que, cuando ataca un ransomware, propagan el desastre. Tenemos todo respaldado en la nube y tal vez en un servidor interno; con tal meticulosidad que tanto los originales como las copias se encuentran cifrados. Por supuesto, se puede desactivar la sincronización automática de los discos en la nube, pero resulta que ésta es toda la gracia de estos servicios.

Por añadidura, existen ataques, como el sonado WannaCry, que buscan activamente discos de red -donde quizás tenemos uno de nuestros backup- y también los encriptan. Lindísimo.

Cada escenario es diferente. En mi caso, se hacen varias copias cada noche de forma automática en varias ubicaciones (léase computadoras). Es un lujo que los que todavía usamos computadoras personales de escritorio nos podemos dar: siempre encendidas, siempre en red (aunque falle Internet) y con procesos que hacen cosas por nosotros, estemos presentes o no, son un poco más aparatosas, pero extraordinariamente prácticas y versátiles.

Pero en general, hoy, el setup tiende a ser una notebook más un smartphone o una tablet, y el backup se mantiene en la nube y en uno o más discos externos. Esta última es una buena noticia. Excepto porque solemos postergar eso de ir al cajón donde tenemos los discos externos, conectar uno y ejecutar el respaldo. Confiamos, pues, en Dropbox (o cualquiera de los otros), con las consecuencias antedichas, en el caso de que entre un ransomware.

Sin embargo, ese backup en un disco externo, desconectado de la computadora, guardado en aquél cajón, es vital. Si el primero es nuestro bote, el segundo servirá como un último recurso: el salvavidas. Es probable que, haciendo copias semanales o quincenales en un disco externo, no tengamos las últimas versiones de todo. Pero hay un axioma de la informática personal: nadie hace backup a mano todos los días. Nadie. Por un millón de motivos. La mejor receta para perder todo a manos de los piratas es ponerse metas demasiado ambiciosas. Un backup semanal o quincenal es mejor que uno diario, porque a éste no lo vamos a poder sostener en el tiempo. Semanal, quincenal y cuando volvemos de un viaje con 3000 fotos en el teléfono.

Hacer un backup manual suena mucho más complicado de lo que parece. En realidad, si nos tomamos un rato, podemos configurar un perfil en SyncBack Free o el programa que hayamos elegido, y luego es cuestión de enchufar el disco externo, activar el perfil (es un doble clic) y esperar a que termine el proceso. Por lo general lleva unos pocos minutos. En la versión comercial de SyncBack es posible ejecutar el backup con sólo enchufar una unidad externa; no he probado la vasta oferta de software para backup, pero es posible que haya aplicaciones sin cargo que hacen esto mismo.

Pero tampoco alcanza

La epidemia de ransomware ha dejado una lección: hay que tener una copia de respaldo offline. Los piratas todavía no han podido conectarse con ese disco externo que tenemos guardado en un cajón (aunque podrían mañana ensayar otras maldades).

/arc-anglerfish-arc2-prod-infobae.s3.amazonaws.com/public/D7YGFXWVDNHU3GA56IO5VATTNM.jpg)