En no pocos países industrializados los grupos de industriales y de

comercio esperan una mayor inversión en servicios de inteligencia

gubernamentales para proteger sus activos.

Entre el 60 y 70% de los profesionales y responsables de seguridad de la

información encuestados advierten que los ataques de ransomware y la

ciberguerra (CiberTerrorismo, CiberCrimen, CiberActivismo) son una amenaza

creciente, otras amenazas cibernéticas más tradicionales siguen estando en

vigor con fuerza.

"Ciberguerra, ransomware y otros términos relacionados con la

ciberseguridad son conceptos que no siempre resultan fácilmente

entendibles por todos dentro de las organizaciones, lo que en ocasiones

dificulta la obtención de apoyos y la asignación de presupuestos. El 53%

de los profesionales de seguridad de la información españoles cree que

para revertir esta realidad es necesario dar un giro drástico a su

comunicación" (Bitdefender).

|

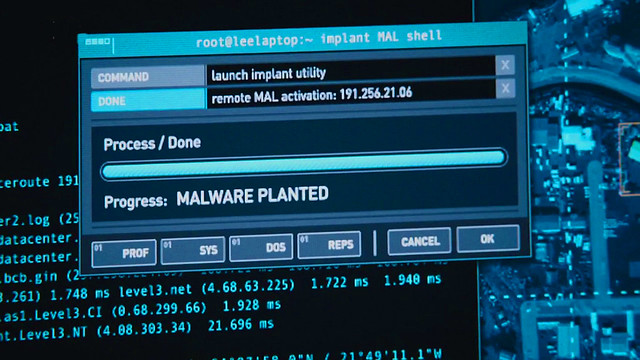

| Imagen: "Ciberseguridad", de Jorge S. King ©Todos los derechos reservados |

A quien le interese empezar a entender o avanzar en el conocimiento de

éste tema (que no se debe soslayar), le sugiero leer la siguiente nota:

Ciberseguridad: claves para entender su vigencia, dinámica y

heterogeneidad en el mundo.

Por Mariano Bartolomé, publicado por

Infobae.

Organizaciones terroristas y grupos criminales utilizan el ciberespacio

para explotar las vulnerabilidades de sus enemigos o rivales. ¿Cuál es el

escenario de conflictividad global en el que estas prácticas tienen lugar?

Desde mediados de la década de los 80, la informática ha abandonado el

ámbito estrictamente científico para ocupar un lugar cada vez más

importante en nuestra vida cotidiana. En particular, de la mano de los

dispositivos móviles, su presencia llegó a volverse omnipresente. El

desarrollo de la llamada “internet de las cosas” (IoT) indica que esta

situación se acentuará aún más en el corto y mediano plazo. El sociólogo

Manuel Castells ha ayudado a dimensionar cuantitativamente la cuestión,

al indicar que, a fines del año pasado, los usuarios de internet

rondaban los 4200 millones, contra apenas 40 millones en 1996; mientras

que los aparatos de telefonía celular, que en 1991 eran unos 16

millones, en la actualidad estarían superando los 7000 millones.

Como es sabido, este fenómeno presenta un nítido correlato en el campo

de la seguridad, donde ocupa un lugar central el acceso a los llamados

“comunes globales”, dominios que no están bajo el control ni bajo la

jurisdicción de ningún Estado, pero cuyo uso es objeto de competencia

por parte de actores estatales y no estatales de todo el planeta. Así

las cosas, a los cuatro dominios o ámbitos tradicionales de la defensa

–terrestre, marítimo, aéreo y aeroespacial– se sumó el cibernético, que

los atraviesa. La ciberseguridad atiende a las amenazas que se

desarrollan en este quinto dominio, el ciberespacio, y alcanza todos los

niveles de la interacción social, desde las relaciones interpersonales

hasta las dinámicas del tablero global. En este último plano, en forma

recurrente, se ejecutan ciberataques de diferente tipo, en función de

variados objetivos estratégicos. Como bien señala un especialista

español, hoy estos ataques responden a estrategias de poder, coacción e

influencia deliberadas.

Ciberterrorismo: acción y reacción

Las cuestiones de ciberseguridad no han disminuido en intensidad

durante el presente año. De hecho, en la reunión del Foro de Davos

celebrada en el mes de enero, el secretario general de la ONU, António

Guterres, incluyó las amenazas tecnológicas entre los cuatro “jinetes

del Apocalipsis” que provocan incertidumbre e inestabilidad globales.

Completaron la lista el cambio climático, la desconfianza de los

ciudadanos en sus instituciones y las tensiones geopolíticas. Esta

pesimista lectura no se vio modificada a partir de la aparición del

COVID-19 y la pandemia que se propagó a lo largo de grandes regiones,

y frente a la cual la población aún no tiene inmunidad. Por el

contrario, desde la eclosión de esta difícil situación sanitaria que

alcanzó a cada rincón del planeta, el ciberespacio ha sido escenario

de numerosos acontecimientos, protagonizados por actores estatales y

no estatales.