Descubren en Rusia masivo ciberataque mundial

Por Dave Lee para BBC Mundo

Investigadores rusos identificaron un enorme ciberataque con el que aparentemente hubo un robo continuado de documentos confidenciales en varios países desde 2007.

Investigadores rusos identificaron un enorme ciberataque con el que aparentemente hubo un robo continuado de documentos confidenciales en varios países desde 2007.

La empresa de seguridad Kaspersky Labs informó a la BBC que el malware detectado atacó instituciones gubernamentales de diferentes países tales como embajadas, centros de investigación nuclear y organismos vinculados a la explotación de gas y petróleo.

El software maligno estaba diseñado para robar archivos cifrados e incluso fue capaz de recuperar aquellos que habían sido borrados.

Un experto describió el hallazgo del ataque como "muy significativo".

"Al parecer, estaba tratando de extraer todo lo habitual: documentos de texto, PDF, todo lo que se puede esperar", señala el profesor Alan Woodward, de la Universidad de Surrey, Reino Unido.

"Pero un par de extensiones de documentos que estaba buscando eran archivos cifrados muy específicos".

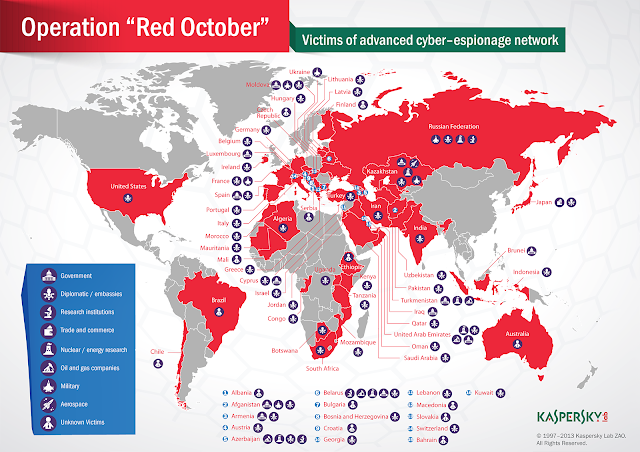

En una declaración, Kaspersky Labs indicó que "el enfoque primario de esta campaña estaba dirigido a países en Europa Oriental, las antiguas Repúblicas Soviéticas y países en Asia Central, aunque hubo víctimas en todas partes, incluida Europa Occidental y América del Norte.

"El principal objetivo de los ciberdelincuentes era obtener documentos clasificados de organizaciones, incluida información de inteligencia geopolítica, credenciales para acceder a sistemas clasificados de computación y datos de aparatos móviles y equipo de red personal", informó la empresa.

"Cuidadosamente seleccionado"

En una entrevista con la BBC, el principal investigador de malware de la compañía, Vitaly Kamluk, expresó que las víctimas habían sido cuidadosamente seleccionadas.

"Fue descubierto en octubre del año pasado", dijo Kamluk.

"Iniciamos nuestros análisis y rápidamente entendimos que era una campaña masiva de ciberataque".

"Había un grupo bastante limitado de objetivos afectados y habían sido cuidadosamente seleccionados. Al parecer estaban vinculados a organizaciones de alto perfil", agregó.

La campaña -nombrada Octubre Rojo por el submarino ruso que aparece en la novela de Tom Clancy, "La Caza del Octubre Rojo"- tiene muchas similitudes con Flame, un ciberataque descubierto el año pasado.

Igual que Flame, Octubre Rojo está formado por varios módulos distintos, cada uno con un objetivo o función establecidos.

"Hay un módulo especial para recuperar archivos eliminados de unidades de memoria USB", explicó Kamluk.

"Este módulo permite que se monitoree cuándo se conecta la unidad para tratar de resucitar los archivos borrados. Hasta ahora no habíamos visto nada como esto en un malware", prosiguió.

Otra característica única de Octubre Rojo es su capacidad para esconderse en una máquina cuando se lo detecta, explica el profesor Woodward.

"Si es descubierto, se esconde".

"Cuando todos piensan que no hay amenazas, basta con enviar un correo y el malware se activa nuevamente".

Criptografía descifrada

Otros módulos estaban diseñados para atacar archivos que habían sido cifrados mediante un sistema llamado Cryptofiler, el estándar de criptografía que solía ser utilizado extensamente por agencias de inteligencia pero que ahora es menos común.

Woodward explica que aunque Cryptofiler ya no es utilizado para documentos altamente delicados, todavía lo usan organismos como la Organización del Tratado del Atlántico Norte, OTAN, para proteger la privacidad y otra información que podría ser valiosa para los hackers.

El ataque de Octubre Rojo a archivos con Cryptofiler podría sugerir que sus métodos de cifrado ya han sido descubiertos por los atacantes.

Igual que la mayoría de los ataques de malware, hay claves que revelan su origen. Sin embargo, expertos en seguridad advierten que cualquier tarjeta de identificación que se encuentre dentro del código de ataque podría en realidad ser un intento para confundir a los investigadores.

Kamluk, de la empresa Kaspersky, afirma que el código está lleno de inglés malhablado con toques de ruso.

"Hemos visto el uso de la palabra 'proga', que se utiliza en la jerga entre los rusos y que significa programa o aplicación. Hasta donde sé, no se utiliza en ningún otro idioma", señaló.

Woodward agregó que "en el furtivo mundo del espionaje, esto podría ser una pista falsa. No se pueden tomar estas

cosas como vienen".

La investigación de Kaspersky indica que el blanco del ataque fueron unas 55.000 conexiones dentro de 250 direcciones de IP diferentes. En términos simples, esto significa que un elevado número de computadoras resultó infectado en ubicaciones individuales, posiblemente en edificios o instalaciones gubernamentales.

La compañía informó que esta semana publicará un informe de 100 páginas sobre el malware. / BBC Mundo.

Post relacionado:

Post relacionado: