Desde que se descubrió a Stuxnet varios años atrás, ha habido un desfile de malware dirigido -como Flame, Duqu, Gauss y ahora Regin- que puede haber sido creado o sustentado por estados nacionales. Estas complejas amenazas tienen una gran parte de sus funcionalidades diseñadas para espiar a sus víctimas. Naturalmente, amenazas tan excepcionales y polémicas ganan mucha cobertura en los medios, pero, como una persona o compañía promedio, tú, ¿deberías prepocuparte por este asunto?

Un Blog personal. "Me gusta estar informado, entender lo que pasa y lo que se viene". "Scientia potentia est".-

Mostrando las entradas para la consulta Flame ordenadas por fecha. Ordenar por relevancia Mostrar todas las entradas

Mostrando las entradas para la consulta Flame ordenadas por fecha. Ordenar por relevancia Mostrar todas las entradas

jueves, 27 de noviembre de 2014

miércoles, 26 de noviembre de 2014

El malware Regin una herramienta de ciberespionaje apuntada a la Unión Europea

Tras descubrirse ésta avanzada aplicación de ciberespionaje "que fue utilizada desde el 2008 para espiar a compañías privadas, gobiernos, institutos de investigación y personas de 10 países", nuevas fuentes, como The Intercept, están publicado los resultados de las investigaciones, que apuntan a Estados Unidos y el Reino Unido como los gobiernos involucrados en su desarrollo, con el objetivo de espiar a países de la Unión Europea.

El malware Regin, cuya existencia fue reportado por primera vez por la empresa de seguridad Symantec el domingo, está señalado como uno de los más sofisticados jamás descubierto por los investigadores. Los especialistas de Symantec han comparado Regin a Stuxnet, una famosa arma cibernética y lo califican como "altamente preciso".

Desde Symantec se ha informado que "Regin es un troyano de tipo puerta trasera, personalizable, con una amplia gama de capacidades en función de la meta". El malware es una amenaza de múltiples etapas, con cada etapa oculto y encriptado, a excepción de la primera etapa, la ejecución de lo que inicia una cadena de descifrado dominó y cargas de cada etapa posterior.

|

| Fuente: Symantec |

Sian John, estratega de seguridad de Symantec, informó a la BBC: "Parece ser que se trata (de una herramienta para) recolectar inteligencia, parece haber sido desarrollada por una agencia de inteligencia para recolectar información".

"Sian John le explicó a la BBC que las personas detrás de Regin pueden ejecutar diferentes módulos en función de lo que requieran, capaces de espiar diferentes aspectos de la computadora infectada.

Ese enfoque modular es semejante a otro software maligno, como Flame y Weevil, explica la empresa de ciberseguridad" (BBC).

Según The Intercept, Regin es la herramienta empleada por la Agencia de Seguridad Nacional (NSA) de Estados Unidos y el Cuartel General de Comunicaciones del Gobierno (GCHQ) de Reino Unido para vigilar a la Unión Europea.

Se ha informado que Regin lleva poco más de una década siendo desarrollado, y se han mostrado piezas de código que datan del año 2003.

The Intercept realizó un estudio sobre el código que da forma a Regin, y se "descubrió" que para infiltrarlo en los equipos belgas fue necesario engañar a los empleados de la empresa Belgacom para hacerlos caer en un website falso, que imitaba el portal de LinkedIn. El falso website conseguía infectar al equipo objetivo.

La fuente informa que en una misión de hacking con nombre en código "Operation Socialist", el GCHQ tuvo acceso a los sistemas internos de Belgacom en 2010, al dirigirse a ingenieros de la empresa. La agencia secretamente había instalado los llamados "implantes" de malware en los ordenadores de los empleados mediante el envío de su conexión a Internet a un website falso de LinkedIn . Éste website malicioso lanzó un ataque de malware, infectando los ordenadores de los empleados y dio a los espías de control total de sus sistemas, lo que permitió ahondar en las redes de Belgacom para robar datos.

En una entrevista concedida a la revista belga MondiaalNiews, Fabrice Clément, jefe de seguridad de Belgacom, dijo que la compañía identificó por primera vez el ataque el 21 de junio de 2013.

Según nuevas publicaciones el Equipo Global de Investigación y Análisis de Kaspersky Lab ha publicado su investigación sobre Regin, donde se indica que es "la primera plataforma de ataque cibernético conocida para penetrar y controlar las redes GSM, además de otras tareas “estándar” de ciberespionaje. Los atacantes detrás de esta plataforma han puesto en peligro las redes informáticas en al menos 14 países alrededor del mundo, incluyendo Brasil".

Post relacionados

Etiquetas:

Ciberseguridad,

Espionaje,

Informatica,

Inteligencia,

Malware,

Noticias,

Seguridad,

Seguridad Informática,

Smartphone,

Sucesos,

Tecnología

jueves, 5 de septiembre de 2013

Rumor de ciberguerra

| Imagen vista en "National Cyber Range: "Ciberguerra" al estilo Matrix" en FayerWayer |

Por otro lado hay un sinnúmero de hackers comprometidos con la defensa de países intentando parar semejante ofensiva. Ésta realidad ha obligado a los gobiernos desarrollar desde equipos especializados, con el desarrollo de sofisticados programas de vigilancia como Prism y X-Keyscore, hasta una nueva rama de la defensa con unidades militares especializadas en la ciberguerra, y de hecho, dentro de éste contexto los estados llevan utilizando con éxito ciberarmas desde hace varios años”.

"La guerra cibernética está declarada", afirmó recientemente Hamadoun Touré, secretario general de la Unión Internacional de Telecomunicaciones (UIT), durante una conferencia.

Se habla de cibrguerra, un evento que puede ser tan peligroso como una guerra armada y que tiene antecedentes desde 1999, cuando "durante la intervención de los aliados en la Guerra de Kosovo, más de 450 expertos informáticos, al mando del Capitán Dragan, se enfrentaron a los ordenadores militares de los aliados. Este grupo, integrado por voluntarios de diferentes nacionalidades, fue capaz de penetrar los ordenadores estratégicos de la OTAN, la Casa Blanca y del portaaviones norteamericano Nimitz, sólo como una demostración de fuerza, pues éste no era su objetivo principal. Además de ser una fuente alternativa de información en Internet, sirvió como grupo coordinador de actividades contra la guerra fuera de Yugoslavia" (Wikipedia).

El antecedente que más me impresionó fue el tremendo ataque que sufrió Estonia entre abril y mayo de 2007. Tdos se inició el 27 de abril de 2007 el gobierno estonio retiró una estatua erigida en los tiempos de la dominación soviética en homenaje a los soldados que lucharon contra la invasión alemana en la Segunda Guerra Mundial. Ese día hubo protestas y graves desórdenes públicos, y al caer la tarde se inició el ciberataque las webs de los principales periódicos, radios y televisiones sufrieron espectaculares incrementos de tráfico que colapsaron la capacidad de respuesta de los servidores y el ancho de banda disponible. Ese ataque fue seguido por otro mucho más sofisticado apuntado contra los enrutadores por los que circula el tráfico de internet.

Múltiples websites gubernamentales cayeron, como también las de dos grandes bancos, incluso los cajeros automáticos fueron atacados. Los técnicos que enfrentaron el ataque advirtieron que las conexiones responsables del colapso provenían de lugares tan exóticos como Egipto, Perú o Vietnam, y se optó por la solución rápida de cortar el acceso al tráfico internacional, con lo que Estonia se desconectó del mundo.

El problema recrudeció con nuevos raids hostiles la víspera del 9 de mayo, día en que Rusia celebra su victoria en la Segunda Guerra Mundial. Ese día, el presidente Putin criticó a las autoridades estonias por la retirada del monumento; más tarde se sugirió que los servicios secretos rusos pudieron haber amparado el ataque, que cesó totalmente el 18 de mayo.

Para poder defenderse y recuperar el control Estonia recurrió a la colaboración de equipos internacionales de respuesta a emergencias en internet, y de servicios de seguridad de otros gobiernos expertos en ciberdelincuencia y ciberterrorismo. Inclusive recurrió a la OTAN, aunque lamentablemente en ese momento la Unión Europea no consideraban los ciberataques como una acción militar, por el que Estonia no ha podido solicitar la aplicación del Artículo 5 del Tratado Atlántico.

Antes del ataque el país era ya un lugar de interés por la penetración que han tenido las nuevas tecnologías de información y comunicación en su sociedad pero especialmente en el gobierno. "La Meca electrónica", donde el 60% de la población tenía una tarjeta de identidad electrónica, el 90% de las transacciones bancarias y declaraciones de impuestos se realizaban a través de internet, tenía ya el voto online, los legisladores publicaban sus decisiones en la red y el acceso a Internet se consideraba un derecho constitucional.

El antecedente que más me impresionó fue el tremendo ataque que sufrió Estonia entre abril y mayo de 2007. Tdos se inició el 27 de abril de 2007 el gobierno estonio retiró una estatua erigida en los tiempos de la dominación soviética en homenaje a los soldados que lucharon contra la invasión alemana en la Segunda Guerra Mundial. Ese día hubo protestas y graves desórdenes públicos, y al caer la tarde se inició el ciberataque las webs de los principales periódicos, radios y televisiones sufrieron espectaculares incrementos de tráfico que colapsaron la capacidad de respuesta de los servidores y el ancho de banda disponible. Ese ataque fue seguido por otro mucho más sofisticado apuntado contra los enrutadores por los que circula el tráfico de internet.

Múltiples websites gubernamentales cayeron, como también las de dos grandes bancos, incluso los cajeros automáticos fueron atacados. Los técnicos que enfrentaron el ataque advirtieron que las conexiones responsables del colapso provenían de lugares tan exóticos como Egipto, Perú o Vietnam, y se optó por la solución rápida de cortar el acceso al tráfico internacional, con lo que Estonia se desconectó del mundo.

El problema recrudeció con nuevos raids hostiles la víspera del 9 de mayo, día en que Rusia celebra su victoria en la Segunda Guerra Mundial. Ese día, el presidente Putin criticó a las autoridades estonias por la retirada del monumento; más tarde se sugirió que los servicios secretos rusos pudieron haber amparado el ataque, que cesó totalmente el 18 de mayo.

Para poder defenderse y recuperar el control Estonia recurrió a la colaboración de equipos internacionales de respuesta a emergencias en internet, y de servicios de seguridad de otros gobiernos expertos en ciberdelincuencia y ciberterrorismo. Inclusive recurrió a la OTAN, aunque lamentablemente en ese momento la Unión Europea no consideraban los ciberataques como una acción militar, por el que Estonia no ha podido solicitar la aplicación del Artículo 5 del Tratado Atlántico.

Antes del ataque el país era ya un lugar de interés por la penetración que han tenido las nuevas tecnologías de información y comunicación en su sociedad pero especialmente en el gobierno. "La Meca electrónica", donde el 60% de la población tenía una tarjeta de identidad electrónica, el 90% de las transacciones bancarias y declaraciones de impuestos se realizaban a través de internet, tenía ya el voto online, los legisladores publicaban sus decisiones en la red y el acceso a Internet se consideraba un derecho constitucional.

Desde entonces se han desarrollado una importante variedad de "herramientas" que han llegado a servir como armas para explotar vulnerabilidades en simples equipos personales hasta complejos sistemas SCADA, diseñados para funcionar sobre computadores en el control de la infraestructura de producción, supervisión, control calidad, almacenamiento de datos, etc., en plantas de producción y/o conducción de energía, filtración y distribución de agua, trenes y subterráneos, gas natural, oleoductos, y prácticamente todo tipo de fabricación industrial. Lo que se considera "infraestructura crítica".

Redes zombi, spyware, troyanos y otros malware son usados para la ciberguerra cada día, y se pone en peligro el mundo digital. Pero todo en éste campo evoluciona vertiginosamente, en años recientes fuimos testigos de verdaderas armas cibernéticas como Stuxnet, un poderoso gusano malicioso que atacó repetidamente cinco instalaciones industriales en Irán a lo largo de 10 meses y y se distribuyo inicialmente a través de pendrives a equipos no conectados, y Flame catalogado por muchos como “una de las mayores amenazas jamás creadas” que tiene como objetivo el ciberespionaje, está apuntado a robar información sensible de infraestructuras críticas de un País, lo que lo hace muy peligroso por que se podría combinar con otras armas cibernéticas para afectarlas.

En éste contexto los ciberataques ya no buscan simplemente robar números de tarjetas de crédito y/o "engancharse" en una transacción electrónica para obtener un "beneficio" económico, están dirigidos a influir en la vida política del país o países objetos del ataque.

En éstos días mucho de lo que pasa está relacionado al tenso clima alrededor de una posible acción armada de Estados Unidos contra la estructura de defensa de Siria, que se está desangrando en una terrible guerra civil y que fue acusada de usar armas químicas contra su propia población.

Es un escenario terrible que cuenta con varios actores, uno de ellos el Syrian Electronic Army SEA, al se le atribuye los recientes ataques a las páginas web del New York Times, Huffington Post y Twitter.

La lista de ataques que el SEA reclama incluye la responsabilidad de desfigurar o comprometer, por ello cientos de sitios web, alegando la difusión de noticias hostiles al gobierno sirio. Los ataques incluyen sitios web de noticias como BBC News, la Associated Press, la National Public Radio, Al Jazeera, Financial Times, The Daily Telegraph, The Washington Post, la emisora Orient TV, y con sede en Dubai al-Arabia TV, así como las organizaciones de derechos humanos, como Human Rights Watch.

El 27 de agosto próximo pasado, el SEA mediante un simple correo electrónico el SEA tumbó el website del New York Times. Entre el 2 y 3 de Septiembre 2013, hackers pro-sirios irrumpieron en el website de reclutamiento de la Infantería de Marina de EE.UU., publicado un mensaje que insta a los soldados estadounidenses a rechazar las órdenes de Washington si decide atacar Siria.

El conflicto de Siria es un tema en desarrollo que iré ampliando. Más sobre el tema Cyberwar (Ciberguerra) en éste blog.

Post relacionados:

- Asegurar las armas químicas de Siria no sera fácil ¿bluff estratégico?. 11/09/2013.

- Correos con información falsa de un bombardeo por parte de Estados Unidos a Siria, distribuyen malware. 10/09/2013.

- EEUU estaría reconsiderando su decisión de bombardear Siria. 10/09/2013.

- Sobre el ataque a Siria - Opinión de Manuel Castells. 07/09/2013.

- Buque ruso de guerra electrónica SSV-201 "Priazovié" rumbo a Siria. 06/09/2013.

- Rumor de ciberguerra. 05/09/2013.

Etiquetas:

Ciberseguridad,

Cyberwar,

Datos personales,

Estonia,

EW,

Guerra,

Informatica,

Inteligencia,

Internet,

Medio Oriente,

Seguridad,

Sociedad,

Sucesos,

Tecnología,

Terrorismo,

TNYT

martes, 15 de enero de 2013

"Octubre Rojo" uno de los ciberataques más significativos jamás descubiertos

Descubren en Rusia masivo ciberataque mundial

Por Dave Lee para BBC Mundo

Investigadores rusos identificaron un enorme ciberataque con el que aparentemente hubo un robo continuado de documentos confidenciales en varios países desde 2007.

Investigadores rusos identificaron un enorme ciberataque con el que aparentemente hubo un robo continuado de documentos confidenciales en varios países desde 2007.

La empresa de seguridad Kaspersky Labs informó a la BBC que el malware detectado atacó instituciones gubernamentales de diferentes países tales como embajadas, centros de investigación nuclear y organismos vinculados a la explotación de gas y petróleo.

El software maligno estaba diseñado para robar archivos cifrados e incluso fue capaz de recuperar aquellos que habían sido borrados.

Un experto describió el hallazgo del ataque como "muy significativo".

"Al parecer, estaba tratando de extraer todo lo habitual: documentos de texto, PDF, todo lo que se puede esperar", señala el profesor Alan Woodward, de la Universidad de Surrey, Reino Unido.

"Pero un par de extensiones de documentos que estaba buscando eran archivos cifrados muy específicos".

En una declaración, Kaspersky Labs indicó que "el enfoque primario de esta campaña estaba dirigido a países en Europa Oriental, las antiguas Repúblicas Soviéticas y países en Asia Central, aunque hubo víctimas en todas partes, incluida Europa Occidental y América del Norte.

"El principal objetivo de los ciberdelincuentes era obtener documentos clasificados de organizaciones, incluida información de inteligencia geopolítica, credenciales para acceder a sistemas clasificados de computación y datos de aparatos móviles y equipo de red personal", informó la empresa.

"Cuidadosamente seleccionado"

En una entrevista con la BBC, el principal investigador de malware de la compañía, Vitaly Kamluk, expresó que las víctimas habían sido cuidadosamente seleccionadas.

"Fue descubierto en octubre del año pasado", dijo Kamluk.

"Iniciamos nuestros análisis y rápidamente entendimos que era una campaña masiva de ciberataque".

"Había un grupo bastante limitado de objetivos afectados y habían sido cuidadosamente seleccionados. Al parecer estaban vinculados a organizaciones de alto perfil", agregó.

La campaña -nombrada Octubre Rojo por el submarino ruso que aparece en la novela de Tom Clancy, "La Caza del Octubre Rojo"- tiene muchas similitudes con Flame, un ciberataque descubierto el año pasado.

Igual que Flame, Octubre Rojo está formado por varios módulos distintos, cada uno con un objetivo o función establecidos.

"Hay un módulo especial para recuperar archivos eliminados de unidades de memoria USB", explicó Kamluk.

"Este módulo permite que se monitoree cuándo se conecta la unidad para tratar de resucitar los archivos borrados. Hasta ahora no habíamos visto nada como esto en un malware", prosiguió.

Otra característica única de Octubre Rojo es su capacidad para esconderse en una máquina cuando se lo detecta, explica el profesor Woodward.

"Si es descubierto, se esconde".

"Cuando todos piensan que no hay amenazas, basta con enviar un correo y el malware se activa nuevamente".

Criptografía descifrada

Otros módulos estaban diseñados para atacar archivos que habían sido cifrados mediante un sistema llamado Cryptofiler, el estándar de criptografía que solía ser utilizado extensamente por agencias de inteligencia pero que ahora es menos común.

Woodward explica que aunque Cryptofiler ya no es utilizado para documentos altamente delicados, todavía lo usan organismos como la Organización del Tratado del Atlántico Norte, OTAN, para proteger la privacidad y otra información que podría ser valiosa para los hackers.

El ataque de Octubre Rojo a archivos con Cryptofiler podría sugerir que sus métodos de cifrado ya han sido descubiertos por los atacantes.

Igual que la mayoría de los ataques de malware, hay claves que revelan su origen. Sin embargo, expertos en seguridad advierten que cualquier tarjeta de identificación que se encuentre dentro del código de ataque podría en realidad ser un intento para confundir a los investigadores.

Kamluk, de la empresa Kaspersky, afirma que el código está lleno de inglés malhablado con toques de ruso.

"Hemos visto el uso de la palabra 'proga', que se utiliza en la jerga entre los rusos y que significa programa o aplicación. Hasta donde sé, no se utiliza en ningún otro idioma", señaló.

Woodward agregó que "en el furtivo mundo del espionaje, esto podría ser una pista falsa. No se pueden tomar estas

cosas como vienen".

La investigación de Kaspersky indica que el blanco del ataque fueron unas 55.000 conexiones dentro de 250 direcciones de IP diferentes. En términos simples, esto significa que un elevado número de computadoras resultó infectado en ubicaciones individuales, posiblemente en edificios o instalaciones gubernamentales.

La compañía informó que esta semana publicará un informe de 100 páginas sobre el malware. / BBC Mundo.

Post relacionado:

Post relacionado:

martes, 13 de noviembre de 2012

Flores de Flamboyant

| Foto: "Flores de flamboyant I" ©Todos los derechos reservados |

Bueno, haciéndome un rato libre, luego del te, bajé al jardín a sacarle unas fotos a las flores del flamboyant o chivato, cuyo nombre científico es "Delonix regia". Que al decir verdad, éste año no floreció tan lindo como en otras oportunidades.

| Foto: "Flores de flamboyant II" ©Todos los derechos reservados |

Es realmente muy colorido y vistoso, tanto que en otras latitudes recibe nombres como peacock flower (flor de pavo real), flame of the forest (llama del bosque) y flame tree (árbol llama).

| Foto: "Flores de flamboyant III" ©Todos los derechos reservados |

| Foto: "Flores de flamboyant IV" ©Todos los derechos reservados |

Todas las fotografías con Todos los derechos reservados por Jorge S. King© 2007-2012 Absténgase de utilizarlas.

viernes, 17 de agosto de 2012

Shamoon: Detectan múltiples ataques en computadoras del sector energético en Países del Medio Oriente

Los otros días nos enteramos del malware Gauss, un virus de espionaje bancario, aparentemente apuntado a entidades bancarias en el Líbano. Un verdadero dolor de cabeza para los investigadores de seguridad de Kaspersky Lab, que se han visto en la necesidad de salir a pedir ayuda para descifrar el código del malware, especal la “ojiva” encriptada del mismo.

Hoy se informa de un nuevo malware, Shamoon. Según las noticias los investigadores de seguridad están investigando una pieza de malware destructivo que tiene la capacidad de sobrescribir el registro de inicio maestro de un ordenador, y que sospechan que está siendo utilizado en los ataques dirigidos contra compañías específicas.

Shamoon, el malware que amenaza al sector energético.- "Desde hace algún tiempo se repiten en los medios de comunicación noticias relacionadas con los distintos ataques de malware que han sufrido las instalaciones nucleares de Irán (el último con un interesante gusto musical). Malware como Stuxnet o Flame se han manifestado como unas potentes armas con las que espiar o sabotear y que apuntan a países como Estados Unidos o Israel como “desarrolladores” principales. Sin embargo, esta demostración de fuerza cibernética comienza a ser cada vez más patente puesto que se han detectado múltiples ataques de malware en computadoras no sólo de Irán sino en Egipto, Siria, Israel, Sudán, Líbano o Arabia Saudí y todas con un nexo común: son computadoras vinculadas al sector energético y, según la actividad de los últimos días, hay un nuevo malware dispuesto a hacer estragos en el sector: Shamoon". Por JJ Velasco para ALT1040.

Shamoon malware infects computers, steals data, then wipes them.- "Security companies have detected a piece of malware that steals files from infected machines, then renders the computers useless by overwriting their master boot record". By Jack Clark - ZDNent.

Post relacionado:

Etiquetas:

Cyberwar,

Guerra,

Informatica,

Inteligencia,

Internet,

Malware,

Medio Oriente,

Noticias,

Seguridad,

Seguridad Informática,

Sucesos,

Tecnología

miércoles, 15 de agosto de 2012

Gauss, un virus de espionaje bancario, un verdadero dolor de cabeza

The Mystery of the Encrypted Gauss Payload.- "There are many remaining mysteries in the Gauss and Flame stories. For instance, how do people get infected with the malware? Or, what is the purpose of the uniquely named “Palida Narrow” font that Gauss installs?". Por GReAT Kaspersky Lab Expert en Securelist.

Unable to Crack Computer Virus, Security Firm Seeks Help.- "Among Gauss’s most puzzling components is an encrypted “warhead” that watches for a specific computer system with no Internet connection and installs itself only if it finds that configuration. The warhead has baffled security researchers at Kaspersky Lab, who first discovered the virus in June and have been unsuccessfully trying to crack its encryption code since". Por Nicole Perlroth para Bits - The New York Times.

El tema es, según lo que se cuenta en Bits que Gauss ha desconcertado a los investigadores de seguridad de Kaspersky Lab; "a pesar de nuestros mejores esfuerzos, no hemos podido romper el cifrado", escribieron los investigadores de Kaspersky en un blog ayer martes.

Uno de los componentes más misteriosos de Gauss es una “ojiva” encriptada que se activa una vez que encuentra una configuración de un sistema informático específico sin conexión a Internet y se instala sólo si comprueba la configuración.

En un escrito los investigadores de Kaspersky Lab señalan que consideran que el virus fue creado por los mismos que desarrollaron Flame y Stuxnet.

Hasta la fecha, los investigadores de Kaspersky han detectado a Gauss en 2.500 computadoras, la mayoría en el Líbano. Su objetivo parece ser la adquisición de log-ins para cuentas de mensajería de correo electrónico, mensajería instantánea, redes sociales y, en particular, las cuentas de algunos de los mayores bancos del Líbano como el Bank of Beirut, Blom Bank, Byblos Bank and Credit Libanais, junto con el Citibank y el sistema de pago en línea PayPal.

El dato interesante en toda ésta "intriga", casi de película, y siempre según lo informado por Bits, es que expertos en el Líbano, señalaron que una campaña de espionaje estadounidense dirigida a los bancos libaneses tendría sentido, dado la preocupación de los Estados Unidos que los bancos del Líbano se han utilizado para respaldar al gobierno de Siria y al el grupo militante libanés y el partido político Hezbolá.

El año pasado, Departamento del Tesoro de Estados Unidos identificaron un banco libanés, con sede en Beirut, el Lebanese Canadian Bank SAL, como principal centro de una gran operación de lavado de dinero procedente del narcotráfico en beneficio del grupo extremista Hezbolá.

Sobre Stuxnet en éste blog.

Sobre Flame en éste blog.

Sobre Stuxnet en éste blog.

Sobre Flame en éste blog.

Etiquetas:

Cyberwar,

Informatica,

Inteligencia,

Malware,

Medio Oriente,

Noticias,

Opinión,

Seguridad Informática,

Sucesos,

Tecnología,

TNYT

miércoles, 6 de junio de 2012

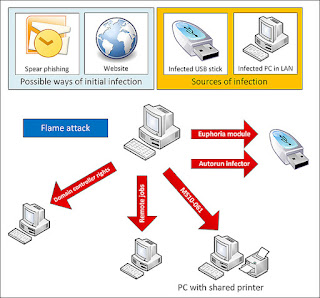

Distribución de `Flame´ en redes internas

El ingenioso método de distribución de TheFlame en redes internas.- "Según los últimos datos registrados en Virustotal, ya se puede confirmar la existencia de TheFlame desde 2009, además de que otros investigadores se remontan hasta finales de 2008. Veamos su interesante funcionamiento para apoderarse de toda una red interna". Por Sergio de los Santos y José Mesa Orihuela para Una al día - Hispasec.

Post relacionados:

- Flame se hace pasar por Microsoft Update para distribuir malware, disfrazado como código legítimo de Microsoft. 04/06/2012.

- Publican nueva información sobre la distribución y acciones del malware Flame. 04/06/2012.

- Sugerencias para entender sobre el virus Flame. 31/05/2012.

- Interesantes reflexiones sobre el ciberarma The Flame. 30/05/2012.

- Preocupa la posibilidad de ciber-ataques a aviones Boeing 787. 29/05/2012.

- Encuentran una potente arma cibernética llamada "Flame". 28/05/2012

lunes, 4 de junio de 2012

Flame se hace pasar por Microsoft Update para distribuir malware, disfrazado como código legítimo de Microsoft

Continúa la saga de Flame generando otro dolor de cabeza, publican información que señala que ésta ciber-arma se hace pasar por Microsoft Update para distribuir malware, disfrazado como código legítimo de Microsoft:

Flame Hijacks Microsoft Update to Spread Malware Disguised As Legit Code.- "It’s a scenario security researchers have long worried about, a man-in-the-middle attack that allows someone to impersonate Microsoft Update to deliver malware — disguised as legitimate Microsoft code — to unsuspecting users. And that’s exactly what turns out to have occurred with the recent Flame cyberespionage tool that has been infecting machines primarily in the Middle East and is believed to have been crafted by a nation-state". Por Kim Zetter para THREAT LEVEL - WIRED.

Post relacionados:

- Publican nueva información sobre la distribución y acciones del malware Flame. 04/06/2012.

- Sugerencias para entender sobre el virus Flame. 31/05/2012.

- Interesantes reflexiones sobre el ciberarma The Flame. 30/05/2012.

- Preocupa la posibilidad de ciber-ataques a aviones Boeing 787. 29/05/2012.

- Encuentran una potente arma cibernética llamada "Flame". 28/05/2012

Publican nueva información sobre la distribución y acciones del malware Flame

|

| Mapa que muestra el número y la ubicación geográfica de las infecciones de la llama en las máquinas de los clientes de Kaspersky. Cortesía de Kaspersky Lab, visto en THREAT LEVEL - WIRED. |

En la publicación especializada en seguridad, THREAT LEVEL de WIRED han publicado nueva información presentada por Kaspersky Lab. en relación al malware Flame. Señalan que los atacantes detrás de la compleja caja de herramientas orientada al espionaje cibernético, se cree que hay una operación patrocinada por un estado, que se utiliza una extensa lista de identidades falsas para registrar al menos 86 dominios, que se utilizan como parte de su comando y centro de control.

Roel Schouwenberg, investigador principal de antivirus de Kaspersky Lab. ha dicho que "la enorme cantidad de dominios falsos y las identidades falsas utilizadas para ejecutar esta infraestructura es casi sin precedentes y diferente a cualquier otro tipo de malware que hemos visto antes".

Lean el artículo completo en:

A Massive Web of Fake Identities and Websites Controlled Flame Malware.- "The attackers behind the complex Flame cyberespionage toolkit, believed to be a state-sponsored operation, used an extensive list of fake identities to register at least 86 domains, which they used as part of their command-and-control center, according to researchers at Russia-based antivirus firm, Kaspersky Lab". Por Kim Zetter para THREAT LEVEL de WIRED.Post relacionados:

- Flame se hace pasar por Microsoft Update para distribuir malware, disfrazado como código legítimo de Microsoft. 04/06/2012.

- Sugerencias para entender sobre el virus Flame. 31/05/2012.

- Interesantes reflexiones sobre el ciberarma The Flame. 30/05/2012.

- Preocupa la posibilidad de ciber-ataques a aviones Boeing 787. 29/05/2012.

- Encuentran una potente arma cibernética llamada "Flame". 28/05/2012

jueves, 31 de mayo de 2012

Sugerencias para entender sobre el virus Flame

Leyendo noticias sobre seguridad informática se intuye un elevado nivel de preocupación por el tema Flame, o The Flame. El más preocupado por ahí es el usuario común, y tal vez sea el que anda tratando de ver si su equipo personal de trabajo está en la "gama de blancos" de éste virus catalogado por muchos como “una de las mayores amenazas jamás creadas”. Un detalle interesante a tener en cuenta es que éste virus no está desarrollado para que se disperse a discreción. Es el controlador del virus el que decide a dónde se dirige.

Lo cierto es que Flame ha afectado principalmente a equipos informáticos en Oriente Medio. A diferencia de otros virus, que tratan de robar datos bancarios o información personal, el objetivo de Flame es el ciberespionaje, está apuntado a robar información sensible de infraestructuras críticas de un País, lo que lo hace muy peligroso por que se podría combinar con otras armas cibernéticas para afectarlas.

Es decir, salvo que un usuario esté directamente relacionado con información sensible de infraestructuras críticas en su trabajo, no tendría por que alarmarse de sobre manera. Una sugerencia útil es que se mantenga correctamente informado, y para hacerlo busque suscribirse a las publicaciones de fuentes especializadas. Recuerde que muchas veces los medios ordinarios tienen "entendidos" y no expertos en materia de seguridad informática, vea de valorar correctamente las fuentes, y no caiga en esa "relajación intelectual" que censura a la buena información.

Finalmente les reitero la sugerencia de leer la interesante nota de Hispasec - Una al día: TheFlame: reflexiones sobre otra "ciberarma" descubierta demasiado tarde.

Post relacionados:

Es decir, salvo que un usuario esté directamente relacionado con información sensible de infraestructuras críticas en su trabajo, no tendría por que alarmarse de sobre manera. Una sugerencia útil es que se mantenga correctamente informado, y para hacerlo busque suscribirse a las publicaciones de fuentes especializadas. Recuerde que muchas veces los medios ordinarios tienen "entendidos" y no expertos en materia de seguridad informática, vea de valorar correctamente las fuentes, y no caiga en esa "relajación intelectual" que censura a la buena información.

Finalmente les reitero la sugerencia de leer la interesante nota de Hispasec - Una al día: TheFlame: reflexiones sobre otra "ciberarma" descubierta demasiado tarde.

Post relacionados:

miércoles, 30 de mayo de 2012

Interesantes reflexiones sobre el ciberarma The Flame

TheFlame: reflexiones sobre otra "ciberarma" descubierta demasiado tarde.- "TheFlame es la nueva pieza de software descubierta y propuesta como modelo de ciberarma. Tal como ocurrió con Stuxnet y Duqu, TheFlame resulta muy interesante por su sofisticación técnica, a la vez que alimenta la imaginación de muchos sobre las posibilidades de una guerra cibernética. Veamos en qué consiste este malware y qué conclusiones se pueden sacar de su descubrimiento". Por Sergio de los Santos para Hispasec - Una al día.

Otras Notas:

Cyber-attack concerns raised over Boeing 787 chip's 'back door'. The Guardian. 29/05/2012.

ONU advertirá del riesgo del virus informático "Flame". Reuters. 29/05/2012.

Post relacionados:

martes, 29 de mayo de 2012

Preocupa la posibilidad de ciber-ataques a aviones Boeing 787

Dos expertos de Cambridge han descubierto una "puerta trasera" en un chip de ordenador utilizados en los sistemas militares y aviones como el Boeing 787 que podría permitir un ciber-ataque a través de Internet .

El descubrimiento aumenta las preocupaciones sobre los riesgos de los ciber-ataques a instalaciones sensibles, tras el descubrimiento esta semana de 'Flame', el virus que ha estado atacando a los sistemas informáticos en Irán, Siria y Arabia Saudita.

Fuente:

Cyber-attack concerns raised over Boeing 787 chip's 'back door'.- "Researchers claim chip used in military systems and civilian aircraft has built-in function that could let in hackers". Por Charles Arthur para The Guardian.Post relacionado:

Actualización 29/05/2012

- ONU advertirá del riesgo del virus informático "Flame". Reuters. 29/05/2012.

Etiquetas:

Aviación,

Boeing,

Cyberwar,

Informatica,

Internet,

Malware,

Medio Oriente,

Noticias,

Seguridad Informática,

Tecnología,

The Guardian

lunes, 28 de mayo de 2012

Encuentran una potente arma cibernética llamada "Flame"

|

| Visto en: The Flame: Questions and Answers - SECURELIST.com |

Según explican en SECURELIST, "Flame es un conjunto de herramientas de ataque sofisticado, que es mucho más compleja de lo que Duqu. Se trata de una puerta trasera, un troyano, y tiene como características de gusano, lo que le permite replicarse en una red local y en medios extraíbles si se le ordena". Se señala desde SECURELIST que "el punto inicial de entrada de la llama no se conoce - se sospecha que se despliega a través de ataques dirigidos, sin embargo, no hemos visto el vector original de cómo se propaga. Tenemos algunas sospechas sobre el posible uso de la vulnerabilidad MS10-033, pero no podemos confirmar esto ahora".

Comparte muchas características con las notorias armas cibernéticas Duqu y Stuxnet, mientras que algunas de sus características son diferentes, la geografía y la cuidadosa elección de los ataques, junto con el uso de vulnerabilidades de software específico parece ponerlo junto a las super-armas "actualmente desplegados en el Medio Este por autores desconocidos".

Los expertos de Karspersky Lab habrían señalado Flame (Worm.Win32.Flame) es el 'software' de espionaje más complejo descubierto hasta la fecha y llevaba operativo al menos cinco años, por lo que ha alertado en el sentido que pueden estar en funcionamiento otras armas similares. Es un virus especializado en 'ciberespionaje', escondido dentro de miles de ordenadores en todo el Medio Oriente durante y se sospecha que forma parte de una sofisticada campaña de guerra cibernética.

Eugene Kaspersky, cofundador de Kaspersky Lab, ha afirmado: "La amenaza de la guerra cibernética ha sido uno de los temas más graves en el área de la seguridad de la información desde hace varios años. Stuxnet y Duqu pertenecían a una sola cadena de ataques, lo que incrementó las preocupaciones relacionadas con la ciberguerra en todo el mundo. El 'malware' Flame parece ser una nueva fase en esta guerra, y es importante entender que este tipo de armas cibernéticas se puede utilizar fácilmente en contra de cualquier país".

Fuentes:

- The Flame: Questions and Answers. Por Aleks, del Kaspersky Lab Expert para SECURELIST.com. 28/05/2012

- Powerful "Flame" cyber weapon found in Middle East. Por Jim Finkle para Reuters. 28/05/2012.

- Descubren Flame, un virus especializado en 'ciberespionaje'. ELMUNDO.ES. 28/05/2012

- Meet ‘Flame’, The Massive Spy Malware Infiltrating Iranian Computers. Por Kim Zetter para THREAT LEVEL de WIRED. 28/05/2012.

Actualización 29/05/2012

- Preocupa la posibilidad de ciber-ataques a aviones Boeing 787. 29/05/2012.

- ONU advertirá del riesgo del virus informático "Flame". Reuters. 29/05/2012.

domingo, 9 de noviembre de 2008

Chivato o Flamboyant

Bueno parece que el buen y refrescante chaparrón de anoche, motiva a bloggear. Seguimos con las plantas, estas fotos las tomé ayer, el jardín invitaba a disfrutarlo.

El chivatito, Flamboyant, que plantó Don Juan Aragón, está creciendo y ya nos deslumbra con sus flores que adornan en jardín del predio.

El chivatito, Flamboyant, que plantó Don Juan Aragón, está creciendo y ya nos deslumbra con sus flores que adornan en jardín del predio.

Para ser precisos, el nombre científico del chivato es "Delonix regia, también conocido como Ponciana Real, Flamboyant o framboyán; en la India, gulmohar; en inglés, flamboyant tree (árbol flamboyant), peacock flower (flor de pavo real), flame of the forest (llama del bosque) y flame tree (árbol llama). En América Central se le conoce también como Malinche. En algunos países sudamericanos se lo conoce como Chivato (Wikipedia). Es realmente muy colorido y vistoso. Hay otras fotos en mi álbum de Flickr.

Suscribirse a:

Entradas (Atom)