Nota original: Nicole Perlroth -

The New York Times. Traducción original:

La Gaceta.

SAN FRANCISCO.- En 2011, dos hackers holandeses, de 20 y pico de años, hicieron una lista de las 100 compañías de alta tecnología a las que tratarían de entrar. Rápidamente, encontraron vulnerabilidades de seguridad en Facebook, Google, Apple, Microsoft, Twitter y otros 95 sistemas de empresas.

Llamaron a su lista “Hack 100”.

Cuando alertaron a los ejecutivos de esas compañías, cerca de una tercera parte no les prestó atención. Otro tercio les dio las gracias, cortésmente, pero nunca arreglaron las fallas; mientras que el resto se apresuró a resolver sus problemas. Afortunadamente para los jóvenes hackers, nadie llamó a la policía.

Ahora la pareja, Michiel Prins y Jobert Abma, está entre los cuatro cofundadores de la empresa emergente en tecnología, en San Francisco, que se orienta a convertirse en una mediadora entre las compañías con problemas de ciberseguridad y piratas y buscar solucionar problemas en lugar de causarlos. Esperan que su establecimiento, llamado HackerOne, pueda persuadir a otros hackers para que reporten, en forma responsable, las fallas de seguridad, en lugar de explotarlas, y conectar a esos “sombreros blancos” con las compañías que estén dispuestas a pagar una recompensa por sus hallazgos.

En el último año, la empresa emergente ha persuadido a algunos de los nombres más grandes en la tecnología -incluidos Yahoo, Square y Twitter- y a empresas, bancos y compañías petroleras, que nunca se esperaría que trabajaran con su servicio. También han convencido a capitalistas de riesgo de que, dado que hay miles de millones de aparatos más que se mueven en la red y que es inevitable que cada uno tenga fallas, HackerOne tiene el potencial de ser muy lucrativa. La empresa recibe una comisión de un 20% sobre cada recompensa que se paga por medio de su servicio.

“Cada compañía va a hacer esto”, notó Bill Gurley, un socio en Benchmark, que invirtió U$S 9 millones en HackerOne. “No probar esto es estar descerebrado”, enfatizó.

La alternativa a los llamados programas de recompensa por errores moderados es apegarse al actual modelo de incentivos perversos. Los hackers que ha encontrado agujeros en los sistemas corporativos pueden, dependiendo de la gravedad, esperar sumas de seis dígitos al vender sus descubrimientos a los delincuentes o los gobiernos, donde esas vulnerabilidades están almacenadas en ciberarsenales y es frecuente que nunca las arreglen. En forma alternativa, cuando les pasan las debilidades a las empresas para que las arreglen, es frecuente que ignoren a los hackers o los amenacen con la cárcel. En esencia, la gente con las habilidades para arreglar los problemas de seguridad en internet tiene más razones para dejarla totalmente abierta a un ataque.

“Queremos facilitarles las cosas y que sean provechosas para que el siguiente grupo de hackers hábiles tenga una carrera viable si se queda en la defensa”, señaló Katie Moussouris, directora de normas de HackerOne, quien fue pionera en el programa de recompensas en Microsoft. “En este momento, estamos sobre la barda”, añadió.

Prins y Abma empezaron HackerOne con Merijn Terheggen, un emprendedor holandés que vive en Silicon Valley. Los tres conocieron al cuarto cofundador por medio del esfuerzo “Hack 100”, cuando enviaron un correo electrónico en el que alertaban a Sheryl Sandberg, la directora de operaciones de Facebook, sobre una vulnerabilidad en sus sistemas. Sandberg no sólo les dio las gracias, sino que imprimió su mensaje, se lo entregó a Alex Rice, el gurú de seguridad en los productos en ese momento, y le dijo que la corrigiera. Rice invitó a los hackers a comer, trabajó con ellos para arreglar el programa, les pagó una recompensa de U$S 4.000 y se les unió un año después.

“Toda tecnología tiene vulnerabilidades y si no tienes un proceso público para que los hackers responsables las reporten, solo te vas a enterar de ellas por los ataques en el mercado negro”, explicó Rice. “Eso es simplemente inaceptable”.

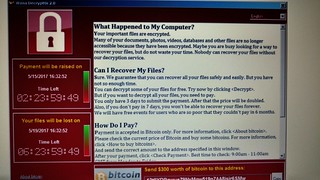

No es ningún secreto que, en forma constante, los ciberdelincuentes están escaneando los sistemas corporativos en busca de debilidades o que dependencias gubernamentales las están acumulando.

Fallas de vigilancia

Los ciberdelincuentes utilizaron una de esas debilidades en un servicio de aire acondicionado para meterse en el sistema de pagos de Target. Tales fallas son críticas en los esfuerzos gubernamentales de vigilancia, así como ingredientes cruciales en “ciberarmas” como Stuxnet, el gusano informático desarrollado por Estados Unidos e Israel para el cual se usaron varios errores a fin de encontrar el camino para ingresar y destruir las centrífugas de uranio en una instalación nuclear iraní.

Los errores han sido tan críticos para los ciberarsenales del gobierno, que una dependencia de la administración estadounidense les

pagó medio millón de dólares a unos hackers por un simple exploit en el sistema operativo iOS de Apple. Esta compañía no le habría pagado nada al hacker por arreglarlos. Otra quizá habría llamado a la policía.

Ese es precisamente el tipo de incentivo perverso -castigar a los programadores que arreglan errores y recompensar a quienes nunca informan- que HackerOne quiere cambiar.

Las compañías de tecnología empezaron a recompensar a hackers hace cinco años, cuando Google empezó a pagarles U$S 3.133,70 por errores (31337 es el código “hacker” para elite). Desde entonces, Google ha pagado algo así como U$S 150.000 en una sola recompensa y distribuido más de U$S 4 millones entre los hackers. Rice y Moussouris ayudaron a liderar los programas de recompensas en Facebook y Microsoft.

Otros se están dando cuenta de que ya no impacta simplemente darles crédito o mandarles alguna cosa.

Ramses Martínez, el director de seguridad de Yahoo, dijo que lanzó el programa de recompensas en 2013,

después de que dos “hackers” arremetieron contra Yahoo porque les mandaron camisetas a cambio de cuatro errores con los que pudieron haberse embolsado miles de dólares en el mercado negro. Martinez aseguró que considera que las recompensas por errores son “pan comido”.

“Ahora que suficientes compañías grandes y muy conocidas echaron a andar esto, se acabó mucho el miedo a estos programas”, dijo.

Sin embargo, la mayoría de ellas todavía no paga a los programadores por sus hallazgos, incluida Apple, que reportó alrededor de 100 problemas de seguridad este año, algunos tan graves que permitieron a los atacantes secuestrar las contraseñas de los usuarios. Claro que con una etiqueta de U$S 500.000 pegada a una inseguridad informática en Apple -equivalente a todo lo que Microsoft ha desembolsado para los “hackers” a la fecha-, las recompensas de aquélla tendrían que ser bastantes altas para equipararse a las tarifas del mercado. “Muchas empresas tienen hackers; solo que no lo saben”, comentó Terheggen, ahora director ejecutivo de HackerOne. “Los malos ya están allí. Los buenos no aparecen, a menos que los invites”.

Alrededor de 1.500 hackers están en la plataforma de HackerOne. Han arreglado cerca de 9.000 errores y se han embolsado más de U$S 3 millones en recompensas. Para las compañías que apenas están empezando a considerar las recompensas por los errores, HackerOne les ofrece una comunidad de “hackers” respetables y maneja los trámites administrativos, incluidos los pagos y las formas fiscales. HackerOne no es la única compañía en el espacio. Compite con programas de recompensa que sus fundadores ayudaron a iniciar en Facebook, Microsoft y Google (Chris Evans, un asesore en HackerOne, ayudó a liderar el programa en Google).

Algunas compañías, como United Airlines, empezaron hace poco su propio programa. United comenzó a ofrecerles a los “hackers” millas gratuitas por usuario frecuente después de que un investigador en seguridad tuiteó sobre las vulnerabilidades del sistema wi fi en el vuelo y le dijo a la FBI que había examinado las redes del avión durante el mismo.

HackerOne también compite con Bugcrowd, una empresa emergente similar que cobra a las empresas una tarifa anual por manejar sus programas de recompensas. Bugcrowd trabaja con compañías jóvenes, como Pinterest, e instituciones como Western Union.

HackerOne y sus competidores podrían enfrentarse a significativos obstáculos regulatorios en los próximos meses. Los funcionarios están considerando hacer cambios al “Wassenaar Arrangement” (Arreglo de Wassenaar), un acuerdo de control de exportaciones de 20 años de antigüedad entre 40 países -incluidos Rusia, algunos europeos y Estados Unidos- para que los investigadores obtengan permiso de los gobiernos antes de entregar sus artificios a una compañía extranjera. “Es posible que a los gobiernos no les importe dejar pasar problemas leves, pero los problemas críticos pudieran ser otra cuestión”, dijo Kymberlee Price, el director sénior de operaciones de seguridad en Bugcrowd. “¿Realmente deberíamos dejarle al gobierno ruso que decida si un investigador puede informar de una vulnerabilidad a Citibank?”. / Nota original: Nicole Perlroth -

The New York Times. Traducción original:

La Gaceta.-